Görüşme kayıtları, chat mesajlaşmaları ve CRM anketleri sadece müşterinin ismini ve telefonunu değil, daha hassas bilgileri de içerir: adres, pasaport bilgileri, finansal hesaplar vb. Veri koruma, call center’ların işleyişinin önemli bir öğesi olmasına rağmen, bilgilerin internete veya kötü niyetli kişilere sızması durumunda, müşterilerin güvenini kaybetmek kaçınılmazdır. Bu makalede, siber güvenliğin ne olduğunu, hangi tür tehditlerin bulunduğunu ve oki-toki ile verilerinizi nasıl koruyabileceğinizi anlatacağız.

Siber Güvenlik ve Call Center’lar için Önemi

Siber güvenlik, şirket ve müşteriler hakkındaki kişisel verilerin korunmasını amaçlayan eylemlerdir. Call center’ların görevi, çağrı bilgileri, anketler, kullanıcıların sisteme ve API anahtarlarına erişimler hakkında bilgileri güvende tutmaktır. İnformasyon güvenliğini sağlamak artık daha zor çünkü:

- çalışanlar farklı cihazlar ve lokasyonlardan çalışıyor;

- bir çok iletişim kanalı kullanılıyor: aramalar, chat’ler, sosyal medya, mail;

Bütün bunlar siber saldırılar ve dolandırıcılık için fırsatları artırıyor. Veri kaybı veya erişimin kaybedilmesini önlemek için call center karşısında önemli bir görev var – güvenlik politikasına kapsamlı bir yaklaşım organize etmek.

Gerçek Çalışmada Siber Güvenlik Tehditleri

Call center’daki güvenlik tehditleri şartlı olarak ikiye ayrılabilir:

Dış Tehditler – bu sistemlere dışarıdan yapılan hırsızlık ve aldatma girişimleridir, amacı sisteme veya gizli bilgilere erişim elde etmektir. Bu şunları içerebilir:

- Phishing veya zararlı e-postalar – çalışan, posta veya iş chat’inde bir bağlantı veya eklenti içeren bir e-posta alır. Bağlantıya tıkladıktan sonra, zararlı yazılım kişisel bilgilere erişim sağlar.

- Sosyal Mühendislik – dolandırıcılar sistemi hacklemez, bir insanı aldatırlar. Arayabilir veya yazabilirler, kendilerini yan departmandan bir kolayga veya yönetici olarak tanıtabilirler. Amacı güven kazanıp çalışandan parolaları öğrenmek veya müşteri verilerini almaktır.

Dış saldırılar – insan hatasının bir sonucudur. Çalışanların eğitimi ve ek öğrenimi, tehdidi zamanında fark etmeyi ve kandırılmaktan kaçınmayı öğretebilir.

İç Tehditler – şirket içinde yanlış yapılandırmalar ve eylemlerin sonuçları. Bunlar şunları içerebilir:

- Zayıf Parolalar – kolayca tahmin edilebilir, bu da sisteme giriş olanağı anlamına gelir;

- İşten Çıkarılanların Erişimleri – eski çalışanın hesabı bloke edilmezse, iç bilgileri kişisel amaçlar için kullanabilir;

- Erişim Hakları – bir kullanıcının görevlerini yerine getirmek için gerekenden daha fazla erişim hakkı varsa, gizli bilgilerin sızıntı riski artar.

Siber güvenlik tehditleri özel teknik bilgi gerektirmez, ancak dikkat edilmeden hiçbir bilgi sızıntısına karşı koruma etkili çalışmayacaktır.

Güvenliğin Başlangıcı

Oki-toki’ye Yeni Bir Kullanıcı Kaydı

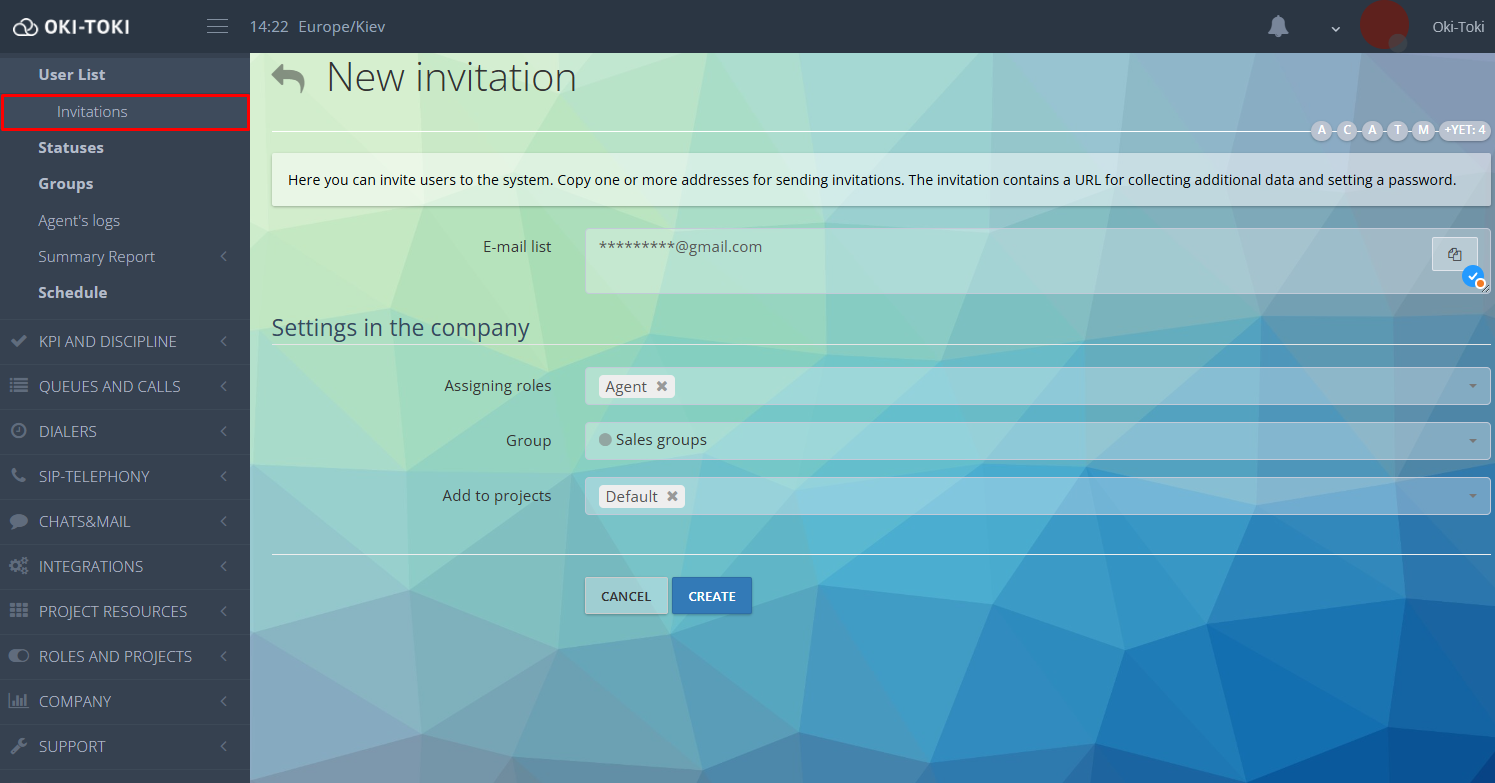

Kullanıcı ekleme “Kullanıcıları Yönetme” yetkisiyle mümkündür. Davetiyeyi göndermek için bir e-posta adresi yeterlidir – yeni çalışana kurumsal bir e-mail verin (eğer öngörülmüşse) veya kendi kişisel e-postasını kullanmasını sağlayın.

Kullanıcının kaydı onaylaması ve sisteme giriş yapması için 7 günü vardır.Yeni çalışandan kayıt sırasında gerekenler:

- Gerçekten güvenilir bir parola. İşaret çeşitliliği (sayılar, büyük ve küçük harfler, özel karakterler) otomatik parola seçimi sırasında olası kombinasyon sayısını artırır – milyonlarca olası seçenek.

- Parolanın sızdırılmasını engelleyin veya üçüncü şahıslara aktarılmasını. Erişim kodu gizli kalmalıdır. Bunu meslektaşlarınıza vermeyin, tarayıcılarda saklamayın veya diğer kişilerin erişimine sahip olduğu cihazlarda otomatik giriş özelliğini kullanmayın. Parolaları kağıt üzerine veya bilgisayardaki şifrelenmemiş dosyalarda kaydetmeyin.

- Modern parola yönetim servislerine güvenin – “Google Parola Yöneticisi”, “Bitwarden”, “Lastpass” vb.

Güvenilir bir parola – contact center güvenliğinin ilk ve çok önemli bir aşamasıdır.

Erişim Yönetimi: Rolleri ve Projeleri

“Roller” kullanıcının sistemdeki yetkilerini tanımlar. Örneğin, bir agent sadece kendi aramalarını ve widget bilgilerini görürken, bir süpervizör istatistik ve raporları görür. “Admin”, “Agent”, “Süpervizör” gibi varsayılan rolleri kullanabilir veya kendi rollerinizi oluşturabilirsiniz. Rol, kullanıcının sadece ihtiyacı olan bölümlere erişimi olacak şekilde davet sırasında ayarlanır.

“Projeler” ile işi farklı iş süreçleri veya şirket görevleri arasında bölebilir, bunları birbirinden izole edebilirsiniz. Kullanıcılar sadece kendi yönlerindeki verileri görecek. Bu, çalışanların erişimini kontrol etmeye ve gizliliği korumaya yardımcı olur. “Her projeden bağımsız olarak her şeyi görebilme” hakkı tüm verilere erişim sağlar. Varsayılan olarak, bu izin “Admin” rolünde mevcuttur.

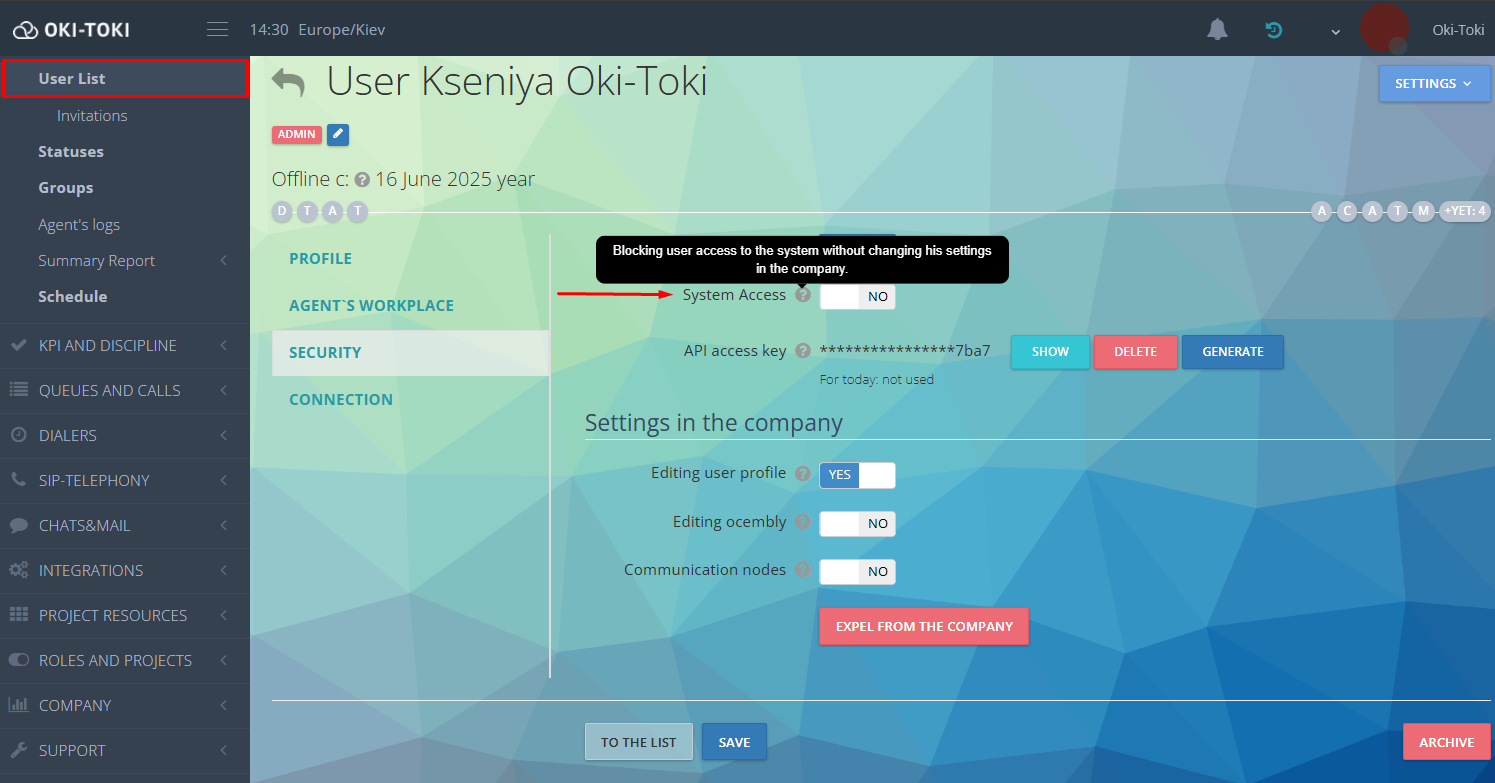

İşten Ayrılan Bir Çalışanın Erişimi Ne Yapılmalı?

Eğer bir çalışan artık şirketinizde çalışmayacaksa – onu hizmetten hemen çıkarmanız önemlidir. Kullanıcının profilindeki “Sisteme Erişim” onay kutusunu işaretleyerek giriş yetkisini engelleyebilir, çalışanın iş verilerini koruyabilirsiniz.

Raporlama tamamlandığında – kullanıcıyı arşive taşıyın. Veri saklama süresi sona erdikten sonra, arşiv kullanıcıları otomatik olarak silinecektir. Kullanıcıyı şirketten çıkararak manuel olarak silebilirsiniz, ancak bu işlem sonrasında raporlama toplamak mümkün olmayacaktır.

Oki-Toki’de Faydalı Güvenlik Seçenekleri.

Call center’lar için müşterilerin kişisel bilgilerinin korunması yalnızca bir gereklilik değil, bir yükümlülüktür. Oki-toki’de verilere erişimi kontrol etmeye ve ek koruma katmanları oluşturmaya yardımcı olan birçok seçenek vardır. Her bir çözümü daha detaylı inceleyelim.

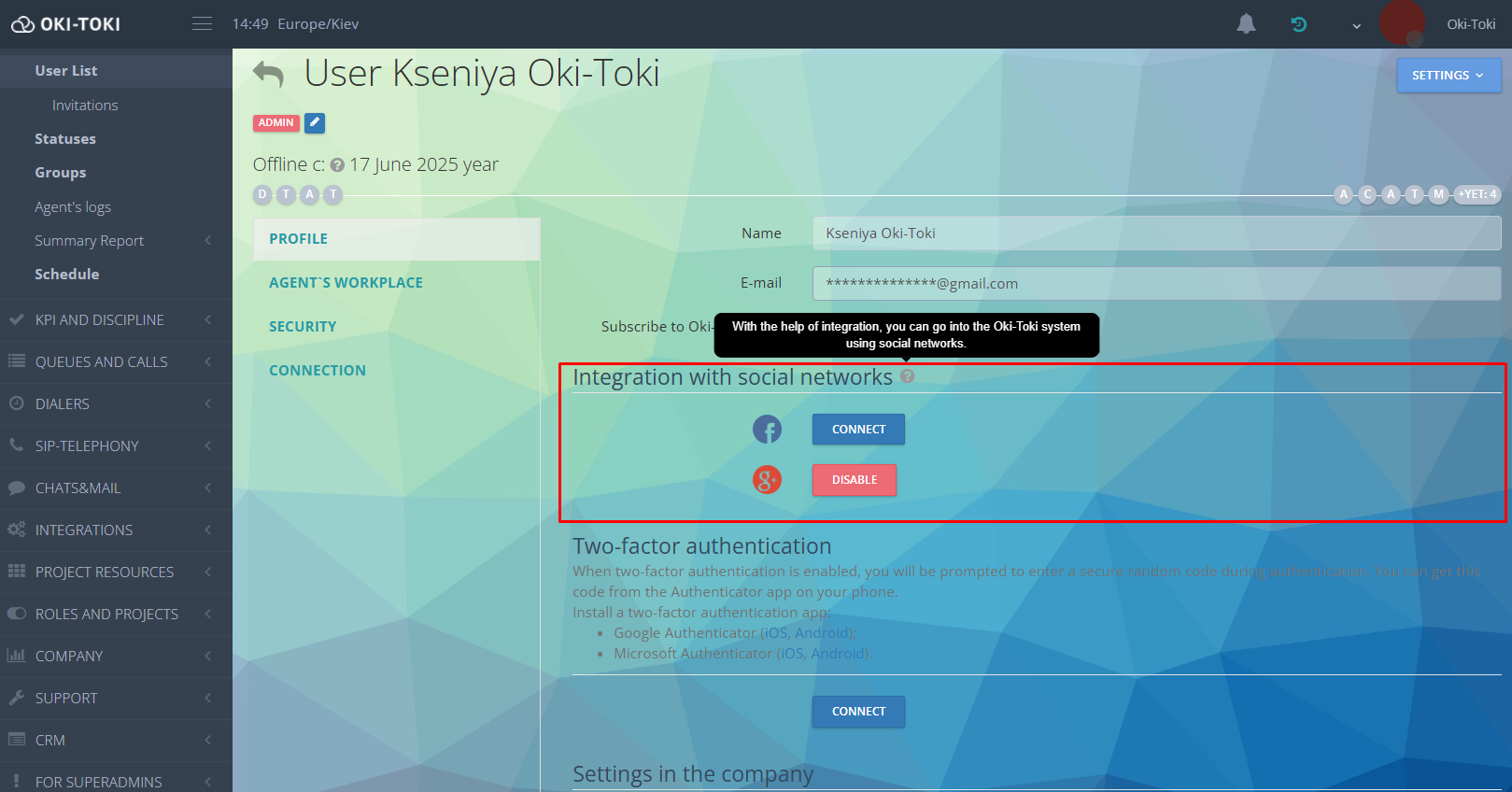

Sosyal Medya Entegrasyonu

Sisteme giriş için Google veya Facebook hesabınızı kullanabilirsiniz. Hesabın bağlanması profil ayarlarında mümkündür.

Bağlandıktan sonra, onay için bir e-posta gönderilecektir. Artık kullanıcı sisteme sosyal ağ üzerinden veya normal parola ile giriş yapabilir.Bunun neden gerekli olduğu? Birincisi, bu pratiktir – daha az giriş bilgisi, parolanın unutulması için daha az sebep. İkincisi, bu güvenlidir: Google ve Facebook kendi koruma sistemlerini kullanır ve siz bu korumayı Oki-Toki’ye girişe aktarırsınız.

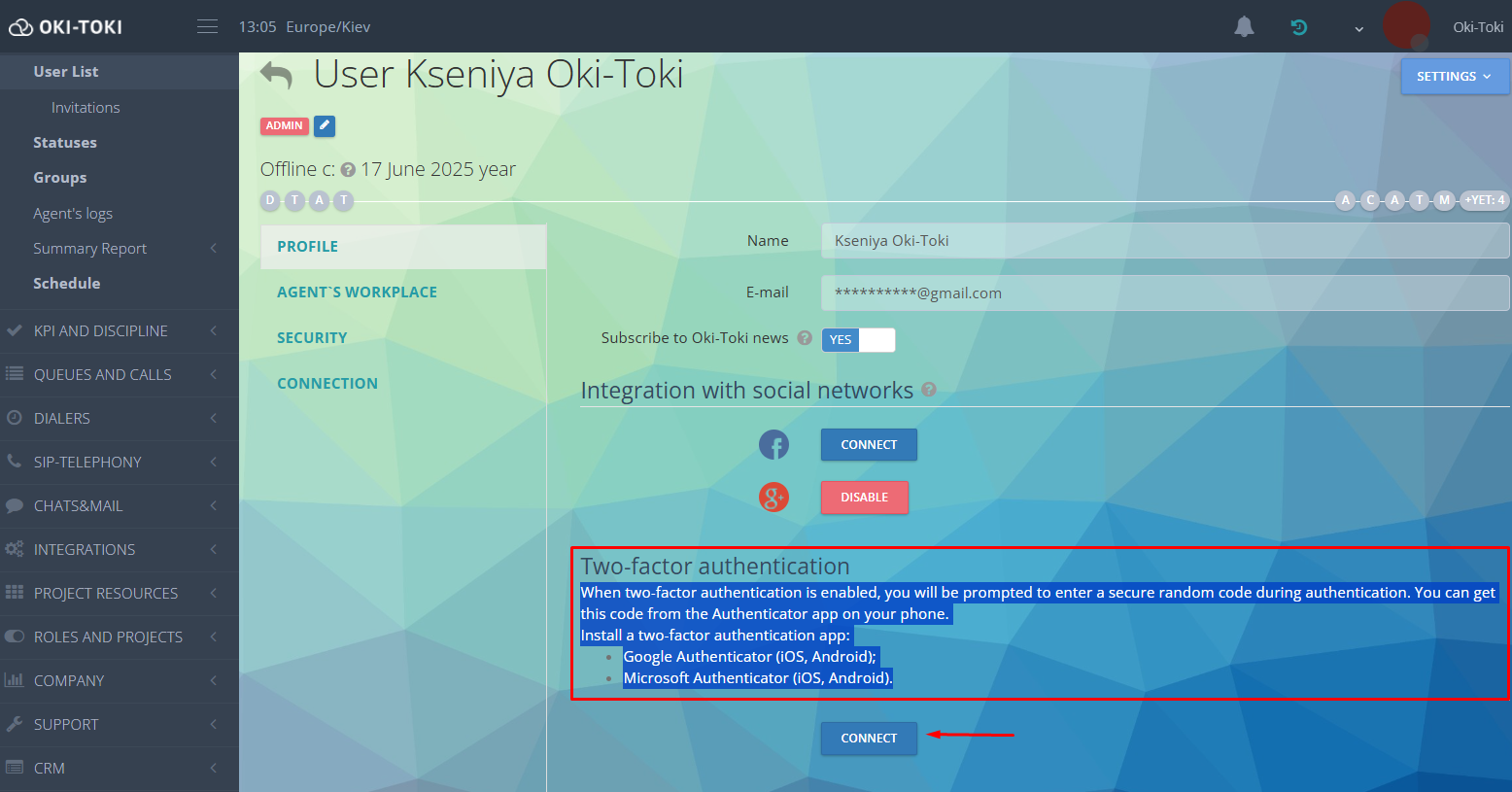

İki Faktörlü Doğrulama (2FA)

“İki faktörlü” – kimlik doğrulamayı telefondaki yetkilendirilmiş bir uygulama üzerinden ek bir onayla gerçekleştirir. Hatta parola çalınsa bile, kod olmadan giriş yapılamaz.2FA’yı etkinleştirmek için kullanıcı ayarlarına gidin ve “Google Authenticator” veya “Microsoft Authenticator” uygulamasını telefonunuza indirin. Uygulamayı ve versiyonu Android veya IOS için seçin. Uygulamayı kurduktan sonra, doğrulamayı aktifleştirmek için “Bağlan” düğmesine basın.

Şimdi, bir hesaba giriş yapmaya çalışırken uygulamadan bir kod girmeniz gerekecek. Kullanıcıda “Profil Düzenle” yetkisi varsa, iki faktörlü doğrulamayı her zaman devre dışı bırakabilir. Diğer çalışanlarda bu ayarı devre dışı bırakma yetkisi “Kullanıcıları Yönetme” yetkisine bağlıdır

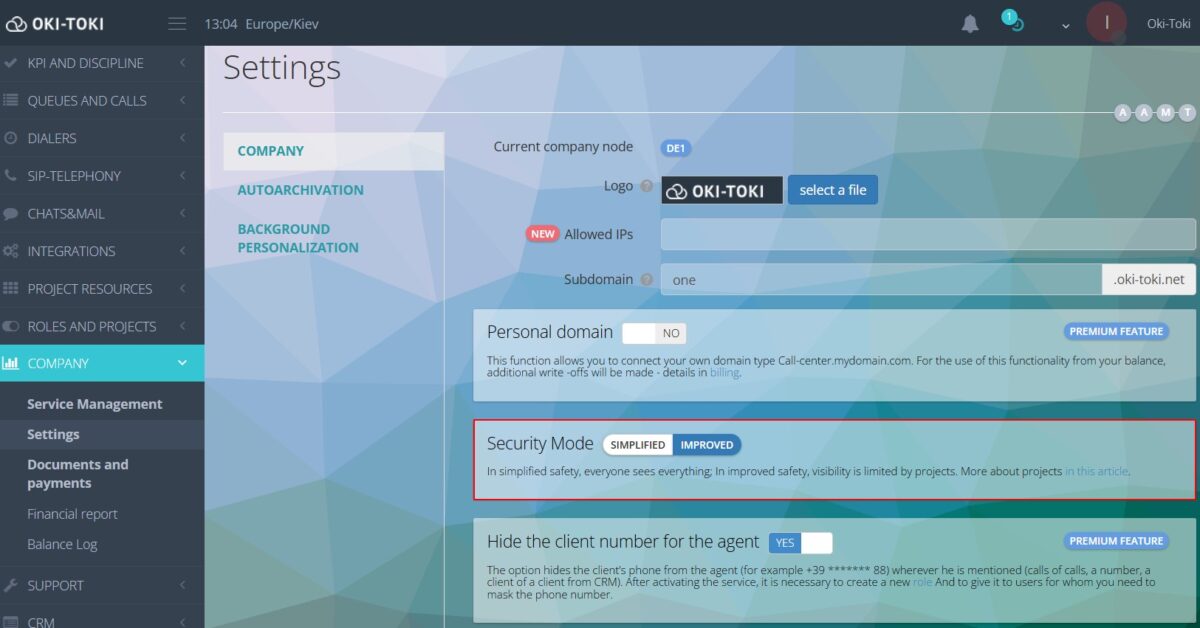

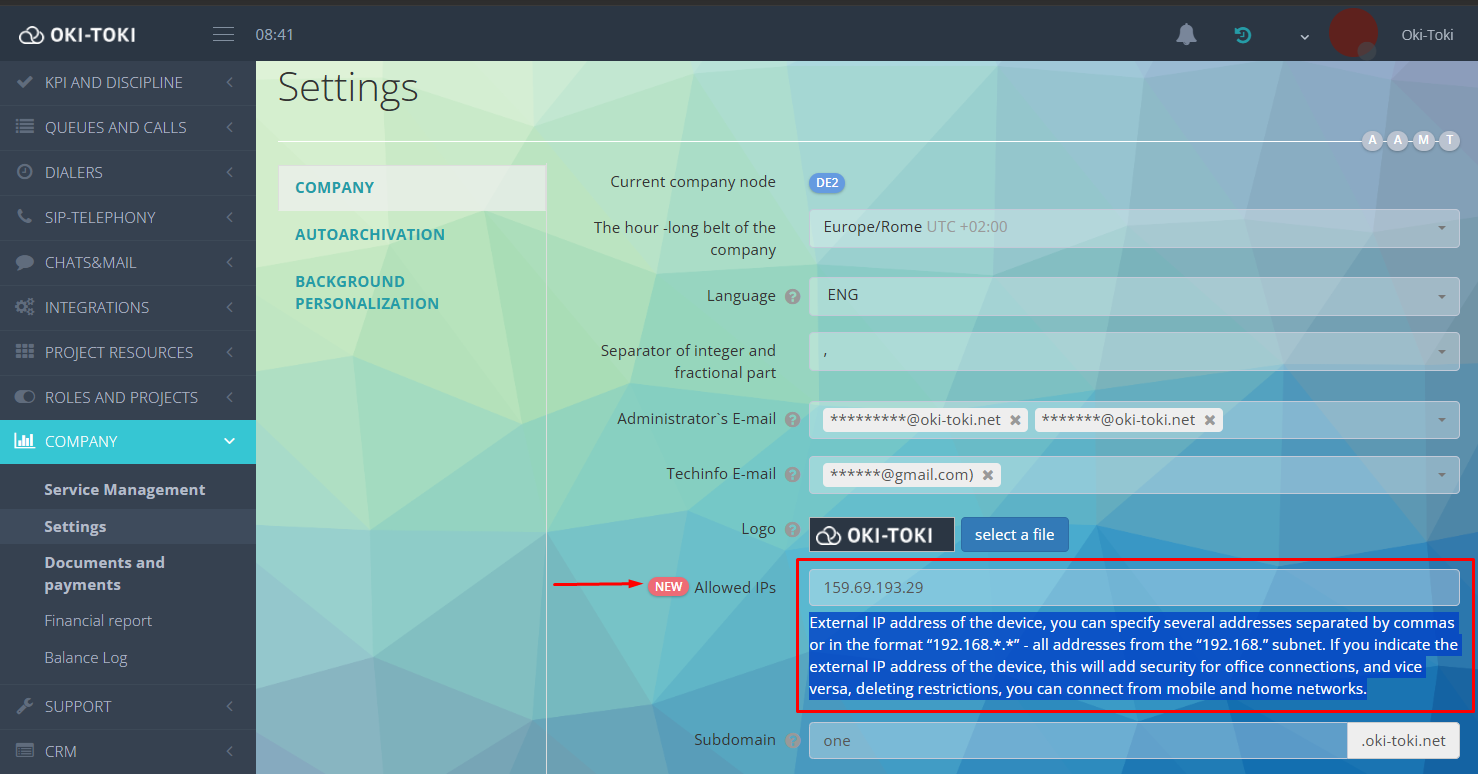

Belirlenen IP Adreslerinden Giriş

IP sınırlaması, yalnızca belirli adreslerden sisteme bağlanılmasına izin verir. Örneğin, ofis internetinden. Bu, yabancı cihazlardan veya diğer ağlardan erişim girişimlerini engellemek için kullanılabilir. Güvenilir IP listesini şirket ayarlarında girebilirsiniz. Kullanıcıların Oki-Toki’ye girebileceği bir veya daha fazla adres belirtin. Bu, sabit çalışma yerleriniz ve sürekli bir IP adresiniz varsa kullanılması gereken ek bir güvenlik seviyesidir.

Şirketiniz için IP kısıtlaması etkinleştirilmişse ancak bazı çalışanların herhangi bir adresten erişimine ihtiyacı varsa, bu roller aracılığıyla ayarlanabilir. “Belirlenen IP’leri Yoksay” seçeneğini aktif edin ve bu kullanıcı herhangi bir IP adresinden sisteme giriş yapabilecektir.

API Anahtarları ve Güvenliği

API (Uygulama Programlama Arayüzü) – diğer sunucular ve servislerle entegrasyon aracıdır. Veri alışverişi yapmak veya iş süreçleri için basit işlemleri gerçekleştirmek – örneğin, CRM ile entegrasyon – mümkün kılar. Veri alışverişine erişim, “API Token” olarak adlandırılan anahtar ile korunur. Bu tür bir anahtar, kullanıcı profil ayarlarında bir çalışan için oluşturulabilir. Oki-Toki’de API anahtarlarının güvenliği şu şekildedir:

- Rol ve proje ile sınırlı erişim – token yalnızca “Dış kaynaklar, entegrasyonlar ve olaylar ile yönetim (Webhook)” yetkisi olanlar tarafından ve yalnızca üyesi olunan projede kullanılabilir;

- Token limiti – bir kullanıcı için yalnızca bir API anahtarı üretilebilir;

- API çağrılarının raporlarda kaydı, her API isteği “Eylem Günlüğü”nde kaydedilir;

- Günlük token kullanım istatistikleri “Hizmetleri Yönet” bölümündeki “API Kullanımı” widget’ında toplanmıştır.

Agent için Müşteri Numarasının Gizlenmesi

Bu seçenek, müşterinin telefon numarasını agent’tan saklayarak kısmen maskelenmiş bir şekilde (örneğin, +39*******88) görüntüler. Numara, çağrı geçmişinde, numara çeviricide ve CRM anketinde gizlenir.Bu seçeneği kullanmak için, “Maskeleme alanlarını görmeme” yetkisi pasif olan yeni bir agent rolü oluşturun. Bu durumda kullanıcılar yalnızca numaranın bir kısmını görebilecek. Bu şekilde, potansiyel müşterilerin ve müşteri veritabanının bir agent üzerinden sızdırılma ihtimali minimize edilmiş olur.

Önemli! Raporlardaki veriler açık kalır, bu yüzden agent’ların call-center raporlarına kişisel hesaplarından erişim hakkı olmamalıdır.

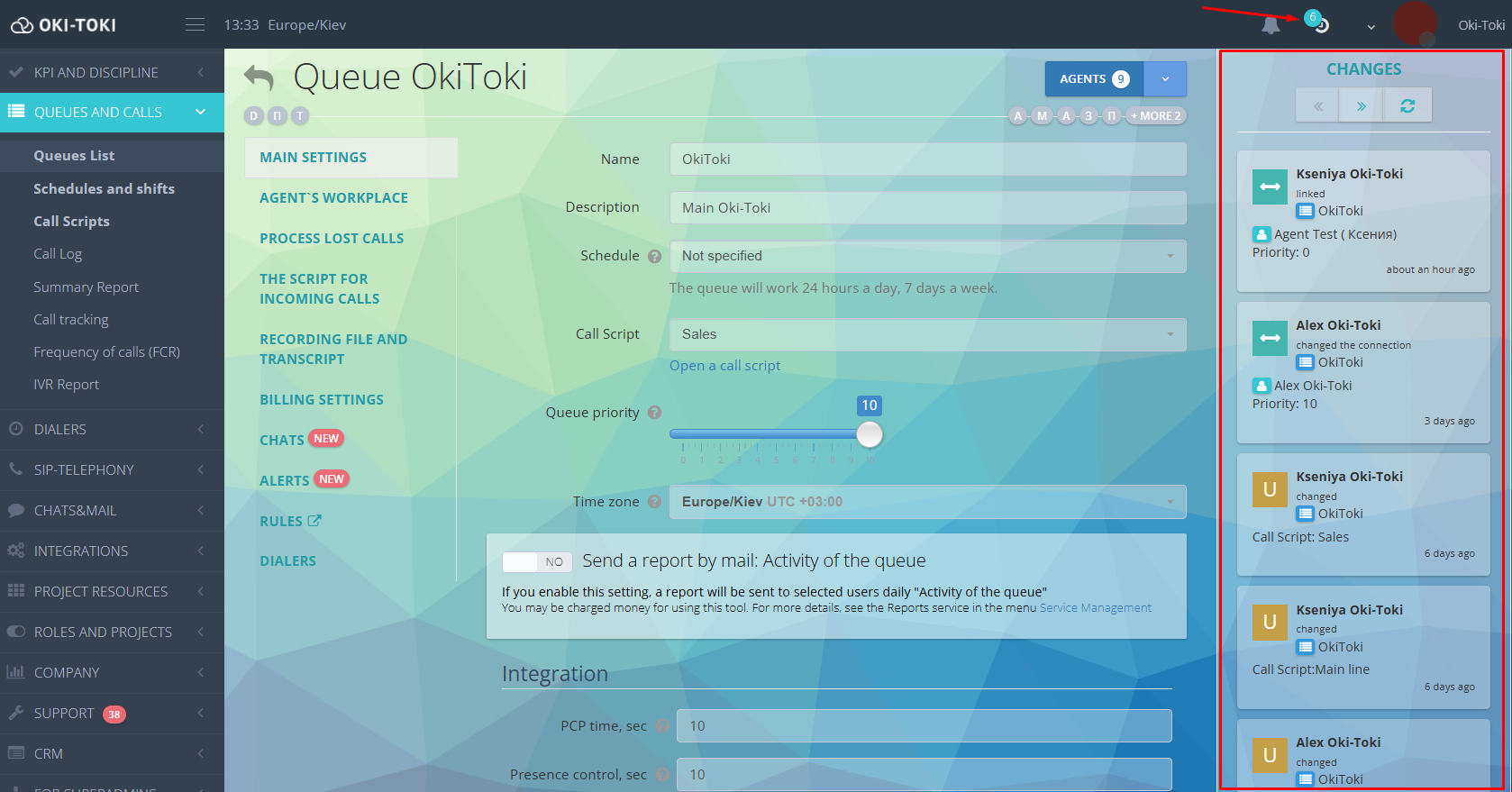

Oki-Toki’de Kullanıcı ve Eylemlerin İzlenmesi

Çalışma alanın farklı koruma yollarına rağmen, sızıntılar hala “Kişisel Hesap” üzerinden mümkün olabilir. “Süpervizör”, “Yönetici” veya aşırı haklara sahip bir “Agent” kayıtları dinleyebilir, indirebilir ve raporluluk çıkarabilir. Bu durumda raporluluk ve kayıtların dışa aktarılmasından korunmak mümkün değildir ancak gerçekleştirilen eylemler detaylı bir şekilde kaydedilir. Oki-Toki’de kullanıcı eylemlerini farklı raporlarla izleyebilirsiniz:

- Değişiklik Günlüğü – sistemde kimin ve ne zaman değişiklik yaptığına dair ek bir panel ile bilgiler. Log’lara bakabilmek için “Değişiklik Günlüğünü Görüntüleme” hakkı gereklidir, varsayılan olarak “Yönetici” rolünde mevcuttur.

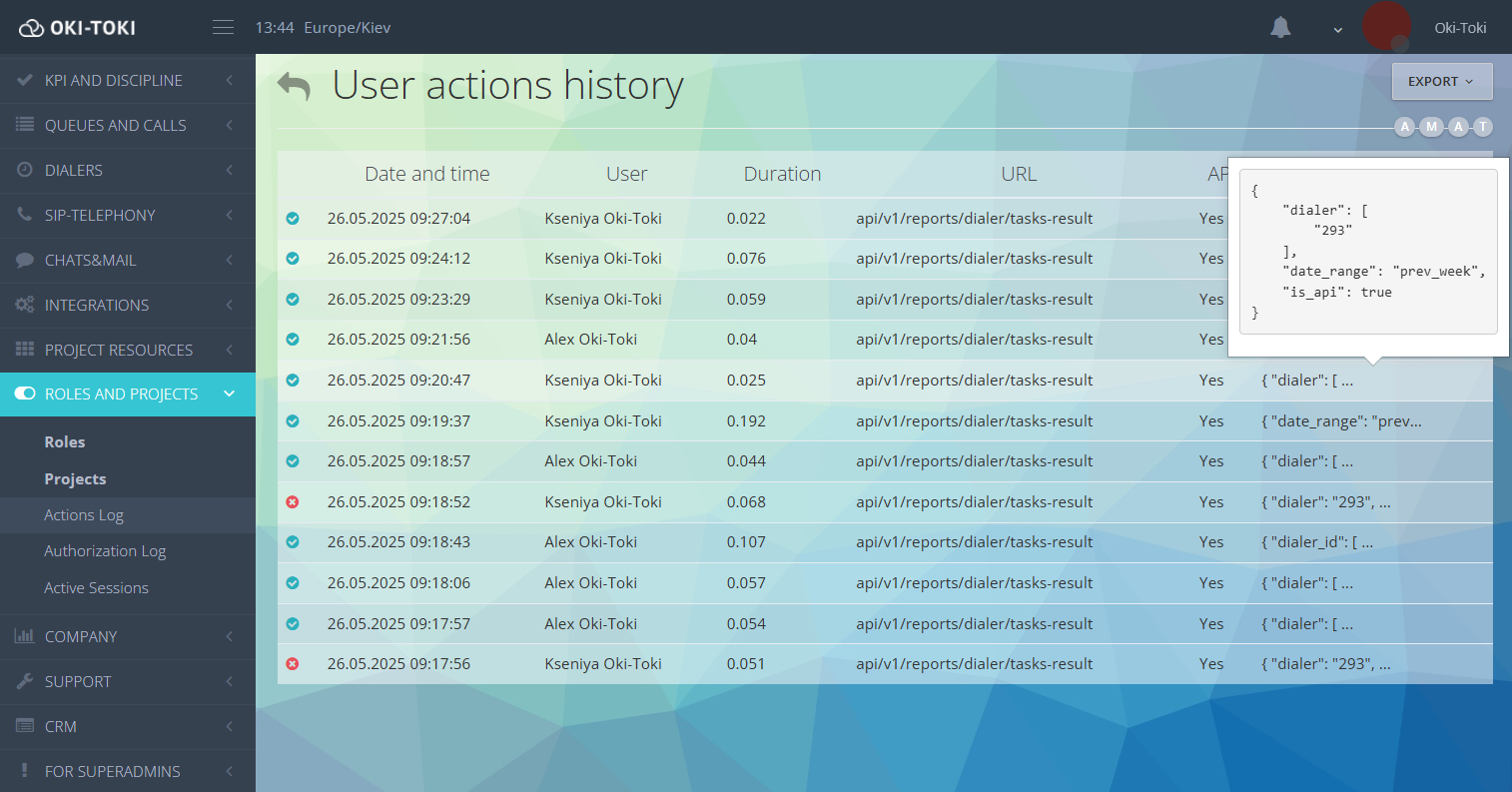

- Eylem Günlüğü – burada Oki-Toki’de çalışanların aktivitesi hakkında bilgiler toplanmıştır. Standart sistem eylemlerinin yanı sıra API istekleri de kaydedilir. Arama, kullanıcı veya istek türüne göre erişilebilir. Oluşturulan raporda kullanıcı hakkında bilgiler, komutanın tam olarak ne zaman yapıldığı, eylemin gerçekleştirildiği URL ve API çağrısı parametreleri görüntülenir.

- Aktif Oturumlar – iki bölümden oluşan bir rapor:

- “Yönetimsel Arayüz” – kullanıcının kim olduğu, rolü, IP adresi, son bulunduğu URL ve zamanı hakkında bilgiler;

- “Agent Yeri” – agent’lar, çalışma yerlerindeki durumları ve orada geçirdikleri zaman, kuyruk/otomatik arama adı ve aktif diyalogları varsa çağrı kimliği hakkında bilgiler.

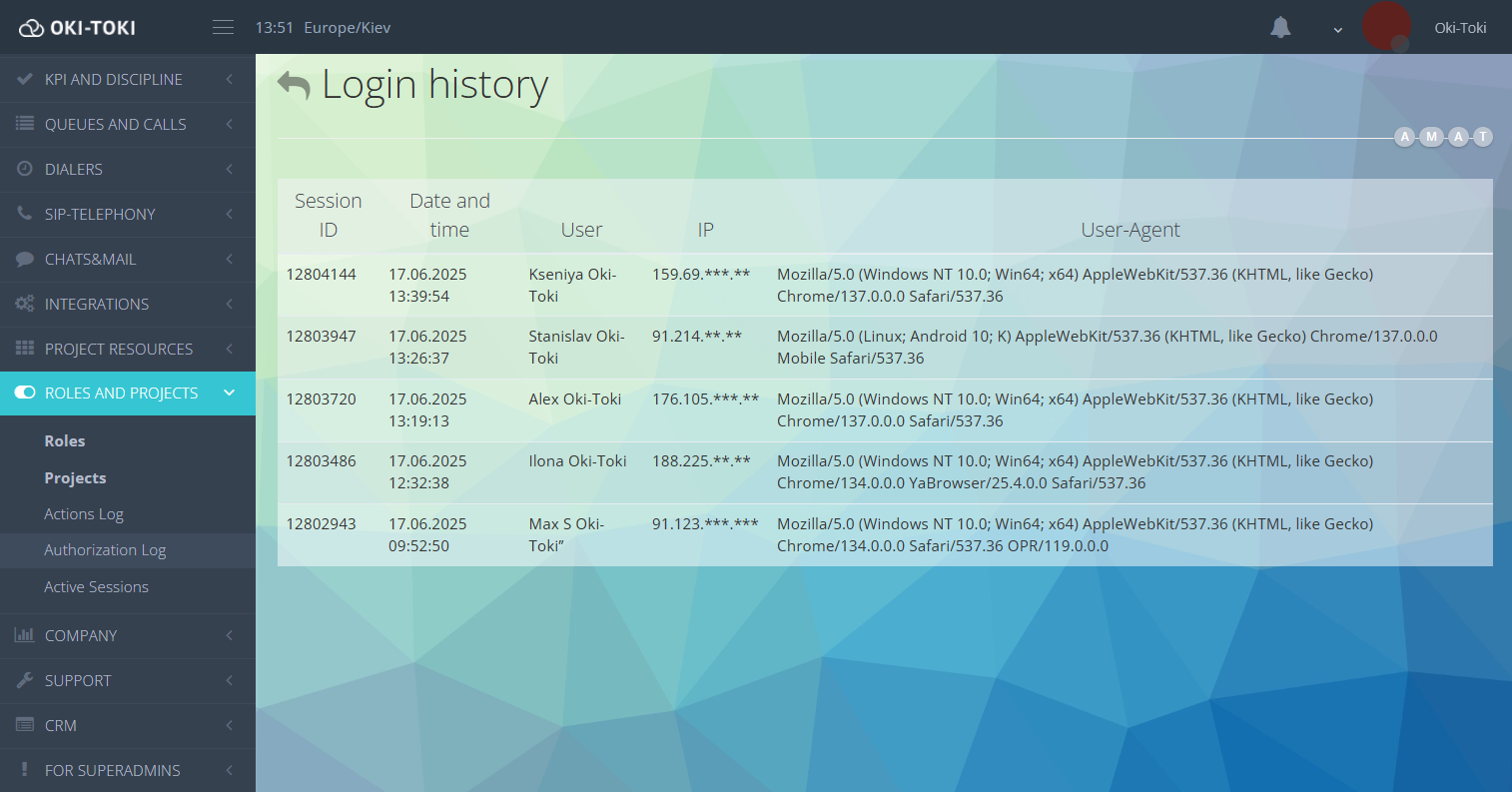

- Oturum Açma Günlüğü – kullanıcının sisteme girişi hakkındaki bilgiler burada toplanır: tarih, saat, IP adresi, tarayıcının adı ve versiyonu.

- Audio Kayıtların Dinlenmesi – kimin bir ses dosyasını dinlediği veya dışa aktardığı bilgiler, ses kayıtlarıyla yapılan eylemlerin geçmişinde Çağrı Günlüğü’nde toplanmıştır.

Siber güvenlik ve veri koruma bir call-center’ın güvenliğinin bir parçasıdır. Önemli olan, erişim ve hakların çalışanın görevleriyle uyumlu olması ve eylemlerin sistemde kaydedilmesidir. Ek koruma seçeneklerini devreye alın, bunun bir kural olmasını sağlayın, istisna değil. Bu, riskleri azaltmaya ve önemlisi şirketinize olan müşteri güvenini korumaya yardımcı olacaktır.